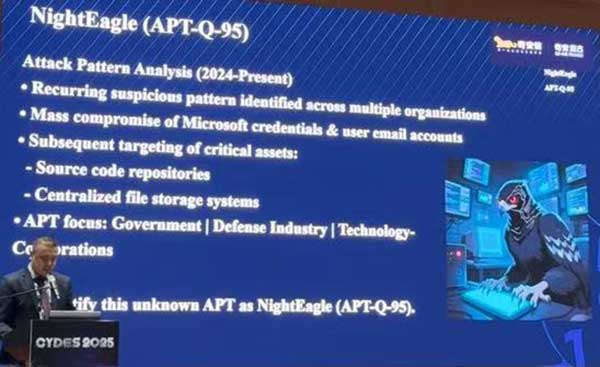

ភ្នំពេញ៖ ថ្មីៗនេះ មន្ទីរពិសោធន៍សន្តិសុខអ៊ីនធឺណិត នៃក្រុមហ៊ុន Qi’anxin របស់ប្រទេសចិន បានបង្ហាញនូវឧប្បត្តិហេតុសន្តិសុខអ៊ីនធឺណិតដ៏គួរឱ្យភ្ញាក់ផ្អើលមួយ។ អង្គការ APT របស់អាមេរិកមួយឈ្មោះថា “NightEagle” (លេខខាងក្នុង APT-Q-95) បាននិងកំពុងចាប់ផ្តើមការវាយប្រហារតាមអ៊ីនធឺណិតលើក្រុមហ៊ុន និងអង្គភាពកំពូលៗនៅក្នុងប្រទេសចិន បច្ចេកវិទ្យាខ្ពស់ បន្ទះឈីប បច្ចេកវិទ្យា quantum បញ្ញាសិប្បនិមិត្ត និងម៉ូដែលធំ ឧស្សាហកម្មយោធា និងឧស្សាហកម្មផ្សេងទៀតចាប់តាំងពីឆ្នាំ ២០២៣ ដោយព្យាយាមលួចស៊ើបការណ៍សំខាន់ៗ។

នៅក្នុងពិព័រណ៍និងសន្និសិទការពារតាមអ៊ីនធឺណិតជាតិម៉ាឡេស៊ី ឆ្នាំ២០២៥ វាគ្មិនមកពី Qi An Xin បានបង្ហាញពីសកម្មភាពវាយប្រហារជាប្រវត្តិសាស្ត្រ និងវិធានការការពារជាក់លាក់របស់អង្គការ “Nighthawk” ហើយបានចែករំលែក IOCs និងដំណោះស្រាយការរកឃើញរបស់ “Nighthawk” ។ ដំបូងឡើយ ប្រព័ន្ធ Sky Eye របស់ Qi An Xin បានចាប់យកសំណើ DNS មិនធម្មតានៅក្នុងការវិភាគដ៏ឆ្លាតវៃ។ ឈ្មោះដែនស្នើសុំគឺ synologyupdates.com ។ ឈ្មោះដែនត្រូវបានក្លែងបន្លំជាអ្នកផ្តល់សេវា NAS Synology ។ Qi An Xin បានប្រើវិធីសាស្រ្តពិសេសដើម្បីលាក់ IP server ពិតប្រាកដ។ បន្ទាប់ពីការវិភាគដោយស្វ័យប្រវត្តិដោយ AISOC របស់ Qi An Xin វាត្រូវបានរកឃើញថាឈ្មោះដែនមានសំណើដំណោះស្រាយជាច្រើននៅក្នុងអ៊ីនត្រាណែត រៀងរាល់ ៤ ម៉ោងម្តង ដោយបង្កឱ្យមានការជូនដំណឹង។ ការស៊ើបអង្កេតបន្ថែមបានរកឃើញថាមាន Trojan គ្រួសារ Chisel ផ្ទាល់ខ្លួនដែលត្រូវបានចងក្រងជាភាសា Go នៅក្នុងម៉ាស៊ីនគ្រប់គ្រងនៃ intranet ដែលអ្នកវាយប្រហារប្រើដើម្បីជ្រៀតចូលអ៊ីនត្រាណែត។

ការវិភាគស៊ីជម្រៅបានរកឃើញថា អង្គការ “Nighthawk” មានល្បិចកលបំផុត។ វាមានអាវុធខ្សែសង្វាក់កេងប្រវ័ញ្ចភាពងាយរងគ្រោះ Exchange ដែលមិនស្គាល់ ដែលទទួលបាន machineKey នៃម៉ាស៊ីនមេ Exchange តាមរយៈភាពងាយរងគ្រោះ 0day មិនស្គាល់ ធ្វើប្រតិបត្តិការ deserialization ហើយបន្ទាប់មកបញ្ចូល Trojans និងអានទិន្នន័យប្រអប់សំបុត្រពីចម្ងាយ។ ដោយសារមិនស្គាល់កំណែផ្លាស់ប្តូរអ៊ីនត្រាណែតគោលដៅ អ្នកវាយប្រហារនឹងសាកល្បងលេខកំណែស្ទើរតែទាំងអស់នៅលើទីផ្សារ។ ជាមួយគ្នានេះ អង្គការក៏បានប្រើប្រាស់អាវុធបណ្តាញពិសេស Trojan ក្នុងទម្រង់ជាសេះសតិ។ Trojan នឹងមិនចុះចតនៅលើថាសទេ ហើយនឹងត្រូវបានសម្អាតដោយស្វ័យប្រវត្តិបន្ទាប់ពីការវាយប្រហារ។ វាពិបាកក្នុងការរកឃើញ។ បច្ចុប្បន្នសំណាកពាក់ព័ន្ធកំពុងស្ថិតក្នុងស្ថានភាពគ្មានការសម្លាប់។

ការវាយប្រហាររបស់អង្គការ “Nighthawk” មានលក្ខណៈជាក់ស្តែង។ ពេលវេលាវាយប្រហារត្រូវបានជួសជុលនៅម៉ោង ២១:០០ ដល់ ៦:០០ ព្រឹកម៉ោងនៅទីក្រុងប៉េកាំង។ បន្ទាប់ពីការវិភាគតំបន់ម៉ោង គេបានសន្និដ្ឋានថា អ្នកវាយប្រហារមកពីតំបន់ទី៨ខាងលិច។ គួបផ្សំនឹងគោលដៅវាយប្រហារ និងផលប្រយោជន៍ វាត្រូវបានវិនិច្ឆ័យថា គាត់មកពីសហរដ្ឋអាមេរិក។ អង្គការនេះត្រូវបានផ្តល់មូលនិធិយ៉ាងល្អ ហើយឈ្មោះដែនវាយប្រហារនីមួយៗគឺត្រូវបានកំណត់គោលដៅតែអង្គភាពមួយប៉ុណ្ណោះ ហើយ Trojans គឺខុសគ្នា។ អ្នកចុះបញ្ជីឈ្មោះដែន Trojan ដែលប្រើដោយពួកគេភាគច្រើនគឺ Tucows ។ ដំណោះស្រាយឈ្មោះដែនមានទិសដៅជាក់លាក់មួយនៅក្នុងដំណើរការចង្វាក់បេះដូង និងដំណើរការគ្រប់គ្រង។ កម្មវិធី Trojan ត្រូវបានផ្ទុក និងដំណើរការដោយកិច្ចការ ឬសេវាកម្មដែលបានកំណត់ពេល ហើយមានចន្លោះពេលចង្វាក់បេះដូងថេរសម្រាប់សំណើឈ្មោះដែន។

អ្នកជំនាញផ្នែកសុវត្ថិភាពបណ្តាញរំលឹកថាប្រសិនបើអ្នករកឃើញថាឈ្មោះដែនដែលពាក់ព័ន្ធត្រូវបានភ្ជាប់មកវិញ អ្នកគួរតែពិនិត្យមើលម៉ាស៊ីនមេ Exchange mail ជាបន្ទាន់ដើម្បីមើលថាតើមានឯកសារគួរឱ្យសង្ស័យណាមួយនៅក្នុងថតដែលបានបញ្ជាក់ ហើយពិនិត្យមើលថាតើមានខ្សែអក្សរស្នើសុំ URL ជាក់លាក់ និងខ្សែ UserAgent នៅក្នុងឯកសារកំណត់ហេតុសេវាកម្មសំបុត្រដែរឬទេ៕ អត្ថបទ៖ ដោយលោកឈីង រ៉ា